这次上传的部分内容是入门级的,比较简单,但是本章整体的功能还是非常重要的。

?

?

到现在为止,我们已经将 JBCP Pets 站点做了一些用户友好性方面的升级,包括一个自定义的登录页、修改密码以及 remember me 功能。

?

在本章中,我们将会把到目前为止都在使用的内存存储转移到数据库作为后台的认证存储。我们将会介绍默认的 Spring Security 数据库 schema ,并介绍自定义扩展 JDBC 实现的方式。

?

在本章的课程中,我们将会:

l? 理解如何配置 Spring Security 才能使用 JDBC 访问数据库服务以实现用户的存储和认证;

l? 学习如何使用基于内存数据库 HSQLDB 的 JDBC 配置,我们使用这个数据库主要是为了开发测试的目的;

l? 使得 Spring Security 的 JDBC 能够支持已经存在的遗留数据库 schema ;

l? 掌握两种管理用户名和密码的功能,两者都会涵盖内置的和自定义的方式;

l? 掌握配置密码编码的不同方法;

l? 理解密码 salting 技术以提供更安全的方式存储密码;

l? 持久化用户的 remember me token ,使得在服务器重启后 token 仍能有效;

l? 通过配置 SSL/TLS 加密和端口映射,在传输层上保护应用的安全。

?

我们进行安全控制的 JBCP Pets 应用有一个明显问题是基于内存的用户名和密码存在时间比较短,对用户很不友好。一旦应用重启,任何的用户注册,密码修改或者其他的活动都会丢失。这是不可接受的,所以对于 JBCP Pets 应用的下一个逻辑实现功能就是重新设置 Spring Security 以使用关系型数据库来进行用户存储和授权。使用 JDBC 访问数据库能够使得用户的信息能够持久化,及时应用重启依旧有效,另外更能代表现实世界中 Spring Security 的使用。

这个练习的第一部分是建立一个基于 Java 的关系数据库 HyperSQL DB (或简写为 HSQL )示例,并装入 Spring Security 默认的 schema 。我们将会通过使用 Spring Security 的嵌入式数据库配置功能来设置 HSQL 在内存中运行,比起手动的安装数据库,这是一个很简单的配置方法。

?

请记住在这个例子中(包括本书的其余部分),我们将使用 HSQL ,主要是因为它很容易安装。在使用这些例子的过程中,我们鼓励修改这个配置以使用你喜欢的数据库。鉴于我们不想让本书的这一部分过多关注于复杂数据库的安装,对练习来说我们选择了更简便而不是更接近现实。

我们提供了一个 SQL 文件( security-schema.sql ),它将用来创建 Spring Security 使用 HSQL 所依赖的所有表。如果你使用自己的数据库实例,你可能会需要调整 schema 的定义语法来适应特定的数据库。我们会将 SQL 文件置于 classpath 中,在 WEB-INF/classes 目录下。

要配置 HSQL 嵌入式的数据库,我们需要修改 dogstore-security.xml 文件,以实现启动数据库并运行 SQL 来创建 Spring Security 表结构。首先,我们将会在文件的顶部添加对 jdbc XML 模式的应用:

?

Xml代码 ?

?接下来,我们声明 <embedded-database> 元素,以及对 SQL 脚本的引用:

?

Xml代码 ?

?如果此时重启服务,你可以在日志上看到初始化 HSQL 数据库。需要记住的是 <embedded-database> 只会在内存中创建数据库,所以你在内存中看不到任何东西,也不能使用标准的工具进行查询。

我们需要修改 dogstore-security.xml 文件来声明正在使用 JDBC 的 UserDetailsService 实现,替换我们在第二章: Spring Security 起步 和第三章:增强用户体验 中配置的 Spring Security 内存 UserDetailsService 实现。这通过一个对 <authentication-manager> 声明的一个简单改变来实现:

?

Xml代码 ?

?【 data-source-ref 引用了我们在上一步声明 <embedded-database> 时定义的 bean 。】

最后,我们要创建另外一个 SQL 文件,它将会在内存数据库创建时执行。这个 SQL 文件将会包含默认用户( admin 和 guest )的信息,以及 GrantedAuthority 设置(这一点我们在前一章中已经用过了)。我们将这个文件命名为 test-data.sql ,并将其与 security-schema.sql 一起放在 WEB-INF/classes 下:

?

Sql代码 ?

?接下来,我们需要添加这个 SQL 文件到嵌入式数据库配置中,它将会在启动时加载:

?

Xml代码 ?

?在 SQL 添加到数据库配置后,我们应该能够启动应用并登录。 Spring Security 现在已经查找数据库的认证和 GrantedAuthority 信息。

?

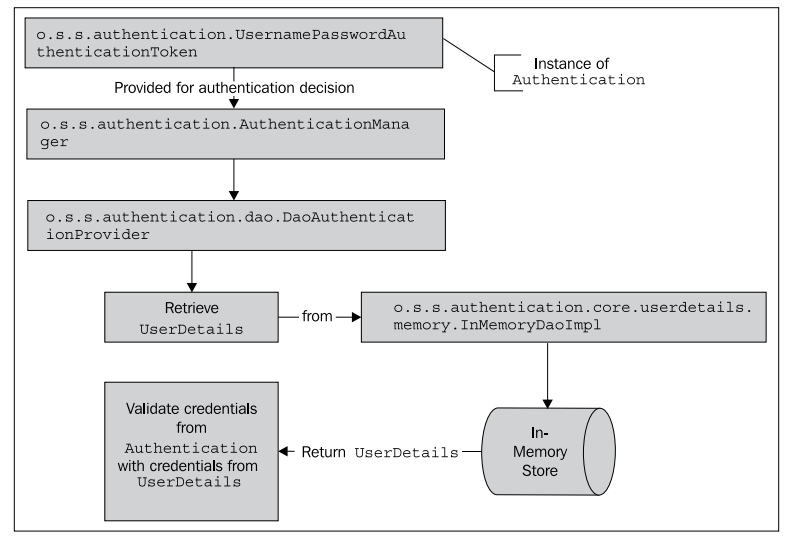

你可能会记起在第二章中讲述的认证过程, AuthenticationManager 委托 AuthenticationProvider 来校验安全实体的凭证信息以确定它是否能够访问系统。我们在第二章和第三章中使用的 AuthenticationProvider 为 DaoAuthenticationProvider 。这个 provider 又委托了一个 UserDetailsService 的实现来从凭证库中检索和校验安全实体的信息。我们能够通过以下的图来反应第二章的过程:

?

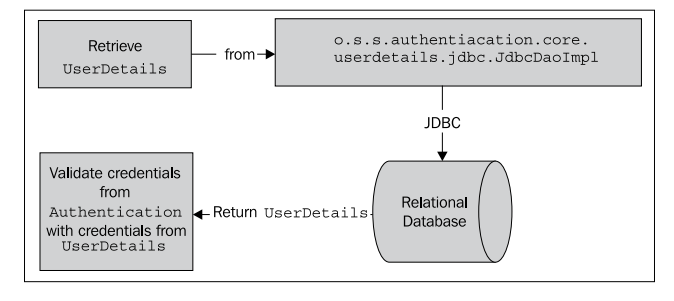

正如你可能预期的那样,数据库后台的认证存储和内存存储的唯一区别在于 UserDetailsService 的实现类。 o.s.s.core.userdetails.jdbc.JdbcDaoImpl 类提供了 UserDetailsService 的实现。不同于在内存中(通过 Spring Security 的配置文件添加)查找, JdbcDaoImpl 在数据库中查找用户。

?你可能意识到我们根本没有引用这个实现类。这是因为在更新后的

Spring Security

配置中

<jdbc-user-service>

声明会自动配置

JdbcDaoImpl

并将其织入到

AuthenticationProvider

中。在本章接下类的内容中,我们将会介绍如何配置

Spring Security

使用我们自定义的

JdbcDaoImpl

实现,它继续包含了修改密码功能(在第三章中我们添加到

InMemoryDaoImpl

了)。让我们看一下如何实现自定义的支持修改密码功能的

JdbcDaoImpl

子类配置。