class="topic_img" alt=""/>

class="topic_img" alt=""/>

微软昨日起开始向全球用户推送 2013 年 12 月份的安全补丁,共 11 个,其中 5 个为最高安全级别的“严重”。

值得一提的是“MS13-098”补丁,它修复了一个系统高危漏洞“画皮”,影响所有 Windows 版本,包括 Windows XP/Server 2003/Vista/Server 2008/Windows 7/Server 2008/Windows 8//Windows 8.1/Server 2012,甚至 Windows RT/Windows RT 8.1 等。

金山毒霸安全中心 9 月份发现了“画皮”漏洞后,立即向微软安全中心通报了“画皮”漏洞的全部细节,并对自己的防御查杀体系做了修正。由于影响面甚广,微软修复此漏洞花了大约 3 个月的时间。微软安全团队在漏洞公告中对金山毒霸安全中心的这一发现表达了谢意。

微软感谢金山毒霸安全中心帮助

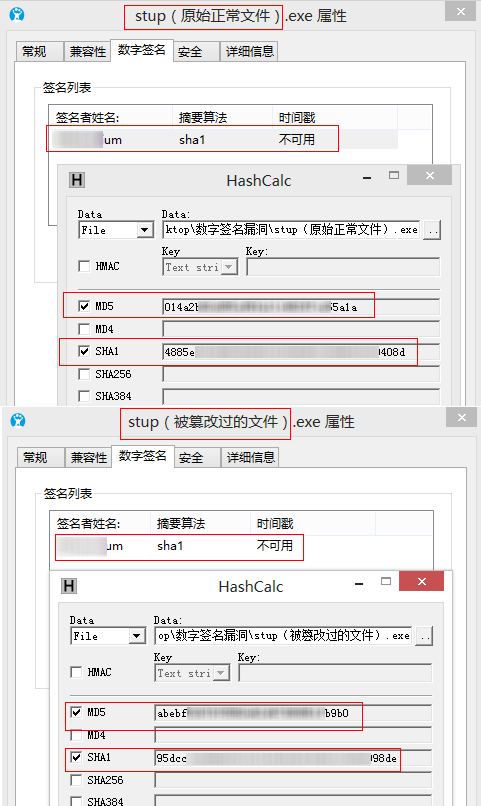

该“画皮”漏洞之所以被定义为高危级别,是因为它突破了数字签名这一基础安全认定技术。传统认识上,杀毒软件对程序进行安全分析的一个非常重要的依据就是数字签名。它相当于软件程序在电脑系统中的身份证号码,每个合法程序都拥有唯一的签名信息,如果此文件被恶意篡改,签名信息就会失效。

拥有正常身份证信息的公民都是良民,基于这样的判定体系,杀毒软件将一些拥有数字签名的安全度较高的文件信息添加到白名单,比如 QQ、迅雷等正规的、大型的软件公司的相关文件,杀毒软件扫描这些文件的时候就不会耗费太多的时间,分析速度就提高了。

但是,利用“画皮”漏洞,病毒木马等恶意程序可以植入或者篡改合法程序而不改变其数字签名,从而绕过几乎所有杀毒软件的查杀。这就相当于“画皮”,她看起来是一个正常的人类,你让她进入自己的家门,但其实她内在是一只恶鬼!拿最常见的文件做例子更容易理解:

正常程序文件(上)被篡改为后(下),两个文件哈希值不同,签名完全正常

附微软 2013 年 12 月份安全补丁部分摘要:

1、Microsoft 图形组件中的漏洞可能允许远程执行代码

安全公告:MS13-096

知识库编号:KB2901674\KB2850047\KB2817641

级别:严重

描述:此安全更新可解决 Microsoft Windows , Microsoft Office 和微软的 Lync 一个公开披露的漏洞。该漏洞可能允许远程执行代码,如果用户查看内容包含特制的 TIFF 文件。

影响系统:vista_32/64(SP2);Microsoft Office 2003 SP3;Microsoft Office 2007 SP3;

2、Internet Explorer 累积安全更新

安全公告:MS13-097

知识库编号:KB2898785

级别:严重

描述:此安全更新可解决 Internet Explorer 中七个秘密报告的漏洞。如果用户使用 Internet Explorer 查看特制网页,最严重的漏洞可能允许远程执行代码。成功利用最严重的漏洞谁的攻击者可以获得相同的用户权限为当前用户。那些帐户被配置为在系统上拥有较少用户权限的用户比具有谁管理用户权限的用户可以影响较小。

影响系统:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

3、Windows 数字签名漏洞可能允许远程执行代码

安全公告:MS13-098

知识库编号:KB2893294

级别:严重

描述:此安全更新解决了 Microsoft Windows 中一个秘密报告的漏洞。该漏洞可能允许远程执行代码,如果用户或应用程序运行或安装一个特制的签名移植可执行(PE )受影响的系统上的文件。

影响系统:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

4、Microsoft 脚本运行时对象库中的漏洞可能允许远程执行代码

安全公告:MS13-099

知识库编号:KB2892074\KB2892075

级别:严重

描述:此安全更新解决了 Microsoft Windows 中一个秘密报告的漏洞。如果攻击者说服用户访问特制网站或承载特制内容的网站,该漏洞可能允许远程执行代码。成功利用此漏洞谁的攻击者可以获得相同的用户权限的本地用户。

影响系统:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

5、Windows 内核模式驱动程序的漏洞可能允许特权提升

安全公告:MS13-101

知识库编号:KB2893984\KB2887069

级别:重要

描述:此安全更新可解决 Microsoft Windows 中五个秘密报告的漏洞。更严重的漏洞可能允许特权提升如果攻击者登录到系统并运行特制的应用程序。攻击者必须拥有有效的登录凭据并能本地登录才能利用此漏洞。

影响系统:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

6、LPC 客户端或 LPC 服务器的漏洞可能允许特权提升

安全公告:MS13-102

知识库编号:KB2898715

级别:重要

描述:此安全更新可解决 Windows 中一个秘密报告的漏洞。该漏洞可能允许特权提升如果攻击者发送了特制的 LPC 端口信息,任何 LPC 消费者或服务器。成功利用此漏洞谁攻击者可随后安装程序,查看,更改或删除数据;或者创建新帐户拥有完全用户权限。攻击者必须拥有有效的登录凭据并能本地登录才能利用此漏洞。

影响系统:XP(SP3);2003(SP2)

7、Microsoft Office 共享组件的漏洞可能允许绕过安全功能

安全公告:MS13-106

知识库编号:KB2850022

级别:重要

描述:此安全更新解决了一个公开披露的漏洞在 Microsoft Office 共享,目前正在开发的组件。如果用户查看特制的网页在 Web 浏览器能够实例化的 COM 组件,如 Internet Explorer 中的漏洞可能允许安全功能绕过。在网页浏览攻击情形中,成功利用此漏洞谁攻击者可以绕过地址空间布局随机化(ASLR )安全特性,这有助于保护用户从一个广泛的一类漏洞。本身的安全功能绕过不允许任意代码执行。然而,攻击者可以在与另一个漏洞,比如一个远程执行代码漏洞,该漏洞采取 ASLR 绕过的优势来运行任意代码一起使用 ASLR 绕过漏洞。

影响系统:Microsoft Office 2007 SP3

更多详情:http://technet.microsoft.com/en-us/security/bulletin/ms13-dec